contexto

Desde siempre el correo electrónico ha funcionado como un canal de comunicación particular y empresarial por excelencia debido a sus innumerables cualidades, tales como gran velocidad de envío, adaptabilidad a diversos tipos de contenido, destinatarios masivos, programación de mensajes, inclusión de enlaces y hasta funcionalidades como botones de acción.

Sin embargo, también sabemos que parte de estas virtudes se convierten en algún punto en vulnerabilidades, debido a la falta de controles y configuraciones técnicas correctamente implementadas, además de la falta de cultura de prevención de quién hace uso de esta poderosa herramienta.

Entremos directo en materia con dos vertientes, comenzando con el panorama de vulnerabilidades y amenazas para continuar con las acciones que debemos tomar para hacer del e-mail un canal eficiente y seguro.

Hablemos del hoy, ¿A qué nos enfrentamos?

Sabemos que el contexto del 2020 y que permea durante el año en curso, está predispuesto para la mayoría de las organizaciones por la premisa funcionalidad antes que seguridad, con la adopción repentina del trabajo remoto y la des-centralización de la información, en ello radica la importancia de puntualizar el abanico de vulnerabilidades que este panorama presenta y específicamente qué debemos hacer para evitar que el correo electrónico pase de ser un canal de comunicación a uno de vulneración para las empresas.

1. Amenazas cada vez más sofisticadas – BEC.

Según el Infoblox Quarterly Cyberthreat Intelligence Report, el protagonismo se lo llevan las tácticas de ingeniería social, spoofing y phishing, bajo el patrón de comportamiento denominado BEC (Business Email Compromised), que buscan la suplantación de identidad, el robo de credenciales o la instalación de malware.

Los usuarios que reciben los intentos de vulneración, son determinantes en términos prácticos, dado que el 99% de los correos maliciosos requieren la intervención humana para que se concrete el acto malicioso (hacer clic en algún enlace o la descarga de archivos infectados).

¿Sabías qué…? Los lunes, martes, así como la segunda y última semana del mes son los menos elegidos por los ciberdelincuentes para llevar a cabo el BEC.

Otra de las amenazas que perfilan para suscitarse este año, es el ransomware específico, que según especialistas se caracterizará por atentar contra la integridad de la información de los líderes empresariales tipo CEO/CIO/CISO, dada su jerarquía, los ataques optarán por calidad-confidencialidad antes que volumen-cotidianidad.

Se calcula que en un lapso de 90 días un CEO puede ser objeto de suplantación unas 102 veces.

2. Incremento en la fuga de datos.

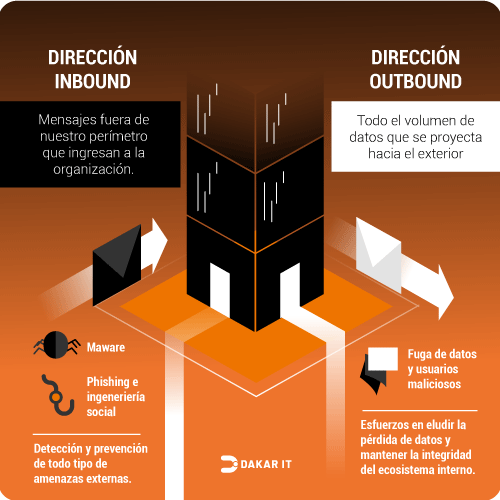

Cuando hablamos de fuga de datos, debemos comprender cómo se sucita este hecho, partiendo de la distinción de los flujos de transferencia por los cuales se mueve la información a través del email, nos encontramos entonces dos direcciones básicas: la de entrada y la de salida.

La información que está en juego son los secretos comerciales, cuentas privilegiadas o credenciales, archivos de carácter confidencial o de propiedad intelectual, etc. Dada su categoría crítica a nivel operativo, suelen ser los activos que más incitan a los insiders y atacantes a difundir y obtener un beneficio extraoficial, generalmente económico.

Otro punto relevante para prevenir la fuga de información es el uso correcto del correo corporativo, es decir, que se emplee exclusivamente para fines laborales evitando hacer registros comerciales o ajenos a los empresariales, pues esto facilita la aparición de brechas de seguridad.

A partir de marzo de 2020, se ha suplantado la identidad de más de 7 mil directivos, más del 50% de sus clientes corporativos han caído en algún caso de este tipo.

Video relacionado:

Encuéntranos en:

3. Los usuarios inermes: Cualquiera puede aprender a detectar estos ataques antes de ser víctima.

Con el paso del tiempo, muchas organizaciones están re-estrucutrando sus tácticas de prevención al orientar sus esfuerzos de manera equitativa entre sus áreas tecnológicas y su talento humano, con programas de concientización y entrenamiento para reducir los altos índices de eventos relacionados con la apertura de enlaces maliciosos, envío de información a contactos. Revisemos a continuación tres tips que puedes comunicar a tus colaboradores:

Tip #1. Direcciones de correo sospechosas.

• Revisa la escritura, usualmente los atacantes alteran algunos caracteres o letras en las direcciones de email de tal manera que pasen desapercibidas a primera vista.

• No olvides asegurarte de que el dominio de la entidad que te contacta sea legítimo, mantente atento de los correos que intentan presentarse como una coporación pero en su contacto tienen dominios como @gmail.com o @yahoo.com, si no puedes confirmar su identidad por otro medio, es mejor catalogarlos como sospechosos y no aperturarlos.

3. Los usuarios inermes: Cualquiera puede aprender a detectar estos ataques antes de ser víctima.

Con el paso del tiempo, muchas organizaciones están re-estrucutrando sus tácticas de prevención al orientar sus esfuerzos de manera equitativa entre sus áreas tecnológicas y su talento humano, con programas de concientización y entrenamiento para reducir los altos índices de eventos relacionados con la apertura de enlaces maliciosos, envío de información a contactos. Revisemos a continuación tres tips que puedes comunicar a tus colaboradores:

Tip #1. Direcciones de correo sospechosas.

• Revisa la escritura, usualmente los atacantes alteran algunos caracteres o letras en las direcciones de email de tal manera que pasen desapercibidas a primera vista.

• No olvides asegurarte de que el dominio de la entidad que te contacta sea legítimo, mantente atento de los correos que intentan presentarse como una coporación pero en su contacto tienen dominios como @gmail.com o @yahoo.com, si no puedes confirmar su identidad por otro medio, es mejor catalogarlos como sospechosos y no aperturarlos.

Tip avanzado: Utiliza etiquetas como External para correos entrantes, para poder distinguir de manera más sencilla algún intento de spoofing.

Tip #2. Los enlaces.

- Tómate un momento de consideración antes de hacer clic en cualquier link que te llegue por correo, si tienes la más mínima sospecha no lo hagas, no vale la pena las consecuencias que puede traer este acto.

- Pasa el cursor sobre el link sospechoso y asegúrate que la dirección de destino que describe, sea la misma que aparece en el link explícito antes de clickearlo. Además, verifica que aparezca un “https:// “ en la URL, esto te asegura que está aterrizado en un servidor confiable.

Tip #3. Los atacantes saben cómo usar la psicología: La ingeniería social.

- Recuerda lo que dicen los padres, no hables con extraños, ya sea por redes sociales, llamada telefónica o email, si no esperas el contacto de esa persona es mejor no abrir la comunicación y mucho menos compartir información, abrir adjuntos o clickear los links que te hacen llegar.

- Demasiado bueno para ser verdad. Cuidado con los mensajes o imágenes persuasivas que prometen beneficios estratosféricos y de fácil acceso, usualmente vienen acompañados con una estrategia de evasión para que proporciones información sensible.

- No te alertes, tómate un espacio para razonar. Otra de las técnicas de social engineering es bombardear con asuntos alarmantes relacionados usualmente con temas financieros o personales, solicitando descargar algún documento o acudir a algún sitio web que incluyen en los cuerpos del correo para dar solución a esa emergencia ficticia.

Tip #2. Los enlaces.

- Tómate un momento de consideración antes de hacer clic en cualquier link que te llegue por correo, si tienes la más mínima sospecha no lo hagas, no vale la pena las consecuencias que puede traer este acto.

- Pasa el cursor sobre el link sospechoso y asegúrate que la dirección de destino que describe, sea la misma que aparece en el link explícito antes de clickearlo. Además, verifica que aparezca un “https:// “ en la URL, esto te asegura que está aterrizado en un servidor confiable.

Tip #3. Los atacantes saben cómo usar la psicología: La ingeniería social.

- Recuerda lo que dicen los padres, no hables con extraños, ya sea por redes sociales, llamada telefónica o email, si no esperas el contacto de esa persona es mejor no abrir la comunicación y mucho menos compartir información, abrir adjuntos o clickear los links que te hacen llegar.

- Demasiado bueno para ser verdad. Cuidado con los mensajes o imágenes persuasivas que prometen beneficios estratosféricos y de fácil acceso, usualmente vienen acompañados con una estrategia de evasión para que proporciones información sensible.

- No te alertes, tómate un espacio para razonar. Otra de las técnicas de social engineering es bombardear con asuntos alarmantes relacionados usualmente con temas financieros o personales, solicitando descargar algún documento o acudir a algún sitio web que incluyen en los cuerpos del correo para dar solución a esa emergencia ficticia.

Detente, razona y asegúrate por medios oficiales que todo esté en orden para finalmente ignorar este tipo de mails.

Acciones permanentes que nos apoyan en el camino.

Ya conocemos los vértices más frágiles, ¿qué sigue? Trabajamos de la mano con Forcepoint para apoyarte a potencializar el blindaje tecnológico y humano de tu organización, cubriendo todas las necesidades de control, análisis y protección que necesites en tu correo electrónico:

- Bloquea Spam, phishing y adjuntos maliciosos.

- Integración contra la fuga de información.

- Detección de usuarios potencialmente peligrosos.

- Cifrado de archivos adjuntos confidenciales.

- Compatibilidad con Forcepoint AMD (Detección Avanzada de Malware).

- Controles de acceso para archivos adjuntos en móviles.

- Análisis y detección de URLs malintencionados.

¿Estás listo para iniciar? Acércate a nuestro equipo y nos encargamos de ajustar Forcepoint Email Security a ti.